谁需要为Olympic Destroyer负责?

- +1 你赞过了

【天极网网络频道】本博客文章由思科Talos团队的Paul Rascagneres和Martin Lee撰写。

摘要

由于缺乏传统情报来源的支持,可用于将Olympic Destroyer恶意软件与特定威胁攻击组织关联的证据模糊不清,使得攻击组织的身份难以确定。威胁攻击组织有目的地使用了多个迷惑性特征,以此迷惑和误导分析人员与研究人员。这种错误的溯源可能被攻击组织加以利用,通过公开引用被迷惑的第三方所发布的错误声明,作为否认指控的证据。溯源虽然一直是讨论的热点,但其难度非常大,而且尚未成为一门精准的科学。而这必然会使人们对纯粹基于软件的溯源在未来的发展产生质疑。

介绍

韩国平昌奥运会在本月初遭到网络攻击的破坏。据报道,此次攻击导致奥运会网站中断,观众无法打印奥运会门票。由于现场记者无法使用WiFi,因此开幕式的报道量也有所降低。2月12日,思科Talos发布了一篇博客,详细说明了恶意软件Olympic Destroyer的功能,我们确信该恶意软件被用于了此次攻击。

引用了Olympic Destroyer的建议溯源的报道示例。

该恶意软件并非凭空生成,此次事件也并非偶然发生,但谁应该为其负责呢?根据攻击追溯到特定的恶意软件编写者或威胁攻击组织并非一门简单或精确的科学。为了识别相似性,我们在此过程中必须考虑、分析许多参数,并与之前的攻击进行对比。与任何犯罪行为一样,犯罪分子也倾向于采用技术手段,往往会留下类似于数字指纹一样的痕迹,我们可以发现这些指纹,并用它们来确定其他相关的犯罪行为。

在网络安全事件领域,分析人员会寻找溯源所需的相似性,例如:

战术、技术和程序(TTP)(攻击者如何进行攻击)

受害者学(受害者的特征)

基础设施(作为攻击工具之一的平台)

感染指标(IOC)(攻击期间留下的可识别的人为痕迹)

恶意软件样本(作为攻击工具之一的恶意软件)

软件工程的优势之一是能够共享代码,在别人编写的库之上构建应用程序,并汲取其他软件工程师的成功经验和失败教训。威胁攻击组织也是如此。两个不同的威胁攻击组织可能会在其攻击中使用同一来源的代码,这意味着他们的攻击会显示相似性,尽管攻击实际上是由不同的组织发起。有时,威胁攻击组织可能会选择包含来自另一个组织的特征,以挫败分析人员,并诱导他们做出错误的溯源。

在Olympic Destroyer案例中,证据是什么,关于溯源我们可以得出什么结论呢?

OLYMPIC DESTROYER系列疑点

The Lazarus Group

The Lazarus Group也被称为Group 77,是一个神秘的威胁攻击组织,曾发起过大量攻击。值得注意的是,The Lazarus Group的一个分支,被称为Bluenoroff组,对孟加拉国一家银行的SWIFT基础设施进行了攻击。

BAE Systems指出,SWIFT恶意软件中使用了如下的文件命名规则:evtdiag.exe、evtsys.exe和evtchk.bat。

Olympic Destroyer恶意软件会检查是否存在以下文件:%programdata%\evtchk.txt。

这两个案例存在明显的相似之处。尽管这一发现并不能说明问题,但这至少是一个线索。

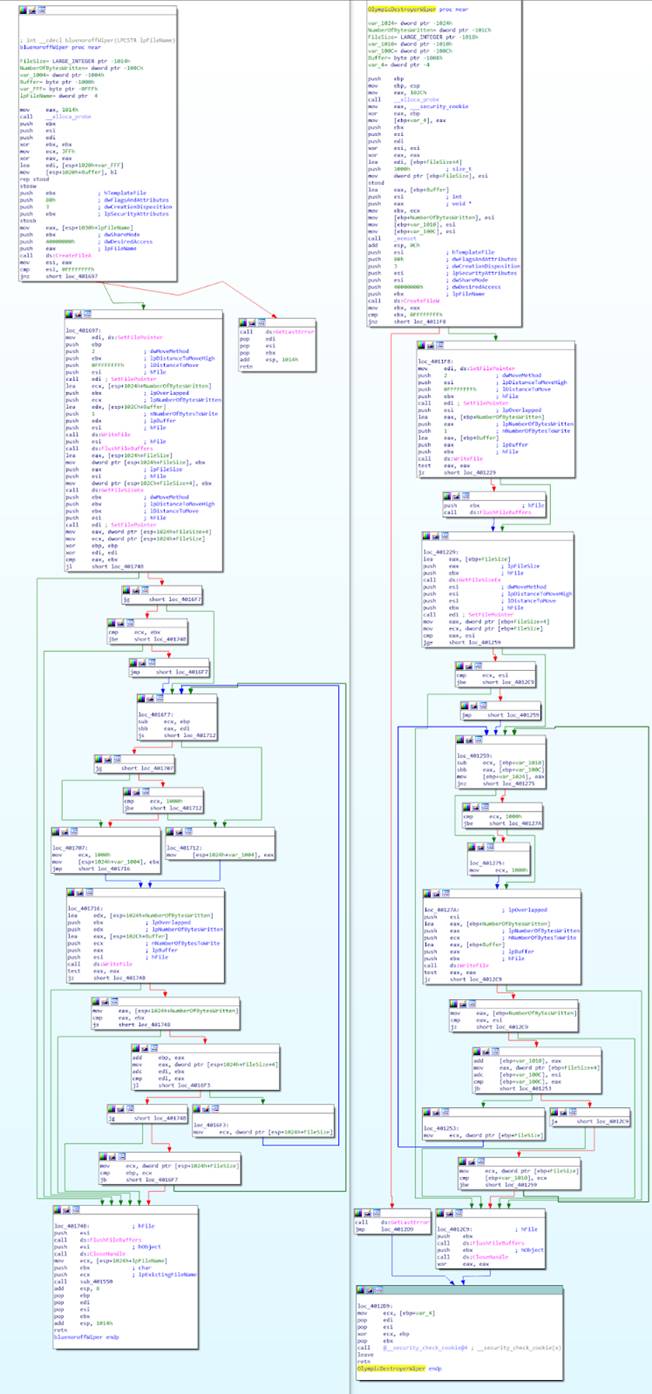

BAE Systems同时又指出,Olympic Destroyer和与Bluenoroff相关的wiper恶意软件之间也存在相似之处。在本例中,Bluenoroff wiper功能在左侧,Olympic Destroyer wiper功能在右侧:

显然,代码并不完全相同,但是仅擦除大文件的第一个0x1000字节这一非常特定的逻辑,在这两个案例中完全相同且是独一无二的。这是另一个线索,也是比文件名检查更有力的证据。

但是,Bluenoroff使用的文件名和wiper功能均已记录在案,并可被任何人利用。我们真正的罪魁祸首可能会添加文件名称检查,并模仿wiper功能,只是为了牵连The Lazarus Group,并潜在地掩护其真实身份。

Olympic Destroyer样本:

23e5bb2369080a47df8284e666cac7cafc207f3472474a9149f88c1a4fd7a9b0

Bluenoroff样本1:

ae086350239380f56470c19d6a200f7d251c7422c7bc5ce74730ee8bab8e6283

Bluenoroff样本2:

5b7c970fee7ebe08d50665f278d47d0e34c04acc19a91838de6a3fc63a8e5630

APT3和APT10

Intezer Labs发现Olympic Destroyer与之前APT3和APT10的攻击使用了相同的代码。

Intezer Labs发现Olympic Destroyer与APT3使用的一种工具存在18.5%的相似度,用以从内存中窃取证书。这可能是一个非常重要的线索。然而,APT3工具基于开源工具Mimikatz。由于Mimikatz可供任何人下载,因此Olympic Destroyer的作者完全有可能在其恶意软件中使用来自Mimikatz的代码,以将线索指向其他使用过该工具的恶意软件作者。

Intezer Labs还发现Olympic Destroyer和APT10之间用于生成AES密钥的功能存在相似之处。根据Intezer Labs的调查,这一特殊功能仅被APT10使用过。这也许是恶意软件作者疏忽的一个非常重要的线索,可用来判断其身份。

Nyetya

2017年6月的Nyetya(NotPetya)恶意软件同样也使用了衍生自Mimikatz的代码,用于窃取证书。此外,与Nyetya一样,Olympic Destroyer也通过滥用PsExec和WMI的合法功能横向传播。像Nyetya一样,Olympic Destroyer使用命名管道将偷来的证书发送到主模块。

与Nyetya不同的是,Olympic Destroyer没有利用漏洞EternalBlue和EternalRomance进行传播。但是,该攻击组织已经在Olympic Destroyer源代码内留下了伪装,以暗示SMB漏洞的存在。

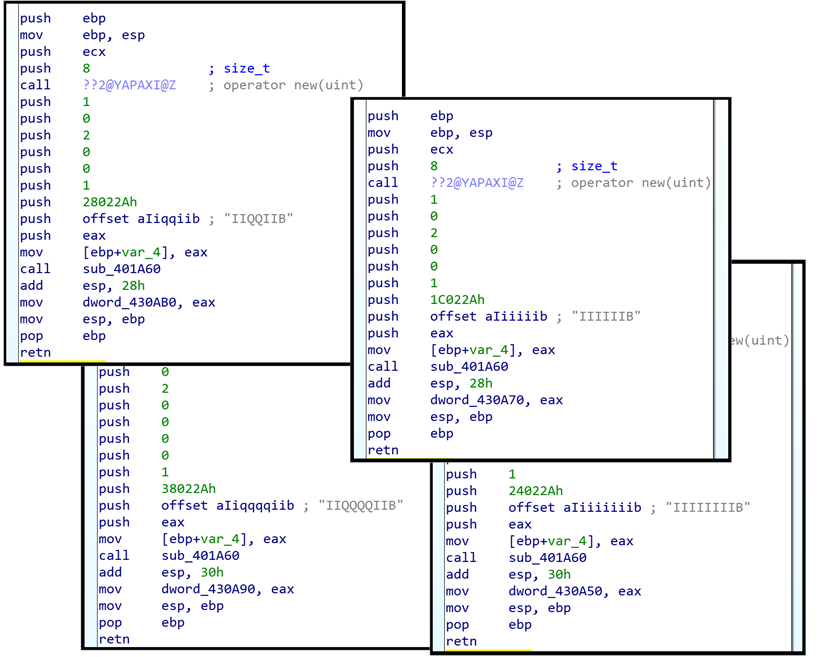

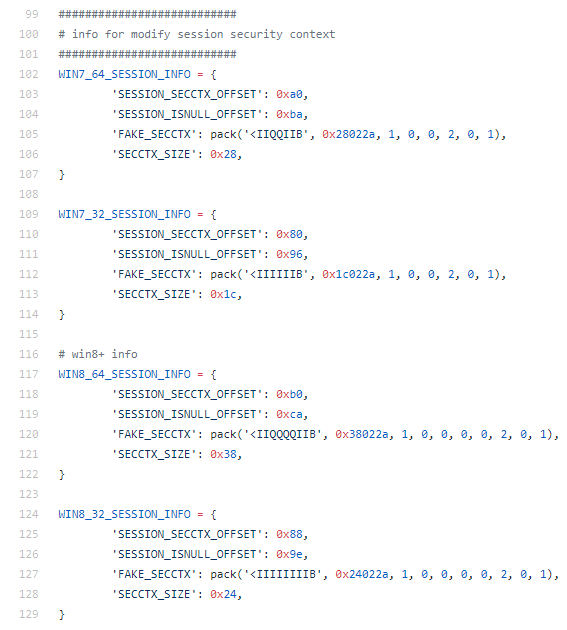

Olympic Destroyer包括这四种结构的定义:

这四种结构也包含在公开的EternalBlue概念验证中:

Olympic Destroyer在执行时,会在运行过程中加载这些结构,但未进行使用。显然,作者知道EternalBlue PoC,但这些结构存在的原因很模糊。很可能作者想给安全分析人员设一个陷阱,以挑起一个错误的肯定溯源。或者,我们可以看到功能的痕迹,但无法证明被用于了恶意软件。

结论

溯源挑战重重。很少有分析人员能提供出可支持法庭做出判决的证据。许多人很快就会得出结论,并将Olympic Destroyer判定为特定的群体。然而,这种指责的基础往往很薄弱。现在我们可能会看到恶意软件作者放置了多个虚假标志,这使得仅基于恶意软件样本的溯源变得扑朔迷离。

对于威胁攻击组织,我们无法获得确凿的证据指证犯罪方。其他安全分析人员和调查机构可能有进一步的证据,但我们无法访问。即使有的组织拥有更多证据,例如信号情报或可能为溯源提供重要线索的人员情报来源,但他们可能不愿意分享其洞察,以免背叛其情报收集行动的性质。

我们认为Olympic Destroyer攻击显然是一种大胆的攻击,几乎可以肯定是由一个具有一定水平的威胁攻击组织发起的,他们不相信自己会很容易被发现并被追究责任。

我们相信威胁攻击组织之间很可能会共享代码。开源工具是功能的有用来源。通过借鉴其他组织成功发起的攻击,并使用其中的技术,将会给分析人员提供错误的证据,导致他们做出错误的溯源。

同样,我们预计高级威胁攻击组织将会充分利用这一点,整合旨在欺骗分析人员的证据,以导致分析人员错误地将攻击归因于其他组织。威胁攻击者可能会一边读着安全分析人员发布的错误信息,一边暗自窃喜。极端情况下,国家也可以利用被迷惑的第三方由于错误溯源发布的证据,否认攻击指控。每一次的错误溯源,都会让攻击组织隐藏起来。在这个虚假新闻高发的时代,溯源是一个高度敏感的问题。

随着威胁攻击组织不断完善他们的技能和技术,我们很可能会看到威胁攻击组织进一步采用各种手段来混淆溯源,让溯源变得更加错综复杂。溯源绝非易事,而在未来这只会难上加难。

最新资讯

热门视频

新品评测

X

X

微博认证登录

微博认证登录

QQ账号登录

QQ账号登录

微信账号登录

微信账号登录