AMD处理器漏洞追踪 CTS做法不循常规 疑云重重

- +1 你赞过了

【天极网网络频道】在互联网时代,芯片作为诸多硬件产品的核心和基础,被视为安全基础。但是,自从英特尔芯片门爆发后,芯片安全再次牵动着的人们的神经。

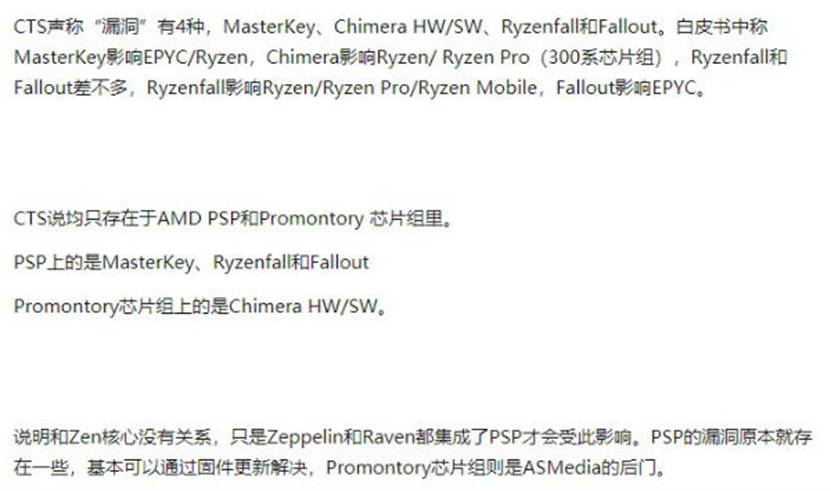

3月13日,以色列安全公司CTS实验室披露了AMD处理器多款芯片存在安全漏洞。该公司声称,如果用户不注意,这些安全漏洞可能给黑客入侵和攻击提供可乘之机。

据悉,AMD处理器存在多个漏洞和可利用的制造商后门,包括AMD最新的EPYC、Ryzen、Ryzen Pro 和 Ryzen Mobile系列处理器。这些漏洞可能会大大增大相关企业、组织受到网络攻击的风险。

CTS认为使用AMD处理器的网络是存在一定风险的,这些漏洞我们已经能确认他足够让攻击者在渗透目标网络后,作为一个难以被安全软件检测到的后门攻击方式存在,不会因为机器重启或操作系统重装而消失,它们会长期驻留在目标系统的AMD安全处理器和芯片组上。

虽然此事已经曝光,但是围绕着CTS的行为和动作又有新的声音。

因为,CTS向全世界披露这些缺陷时,没有遵循安全行业协议,也没有披露某些关键技术细节,这让一些专家有点摸不着头脑。

因为,在正常情况下,研究人员应在公开披露之前提前60-90天通知公司。比如,在“Spectre”和“Meltdown”被公开披露之前,英特尔、AMD和其他芯片制造商有一个7个月的缓冲时间。这短时间,可用来开发和部署至少部分修复程序。

安全公司RenditionSec的创始人杰克·威廉姆斯称,“这不是普通人应该头疼的事情,反而企业客户将不得不面对更多的问题,因为它们的威胁模型和工作负载显然不同,这些漏洞会给它们带来更多风险。同时,CTS处理信息泄露的方式以及网站本身在安全行业‘非常不同寻常’。”

而知乎上名为Lexington的网友更是指出,“GPZ给了至少90天时间给各厂商进行修复准备,然后才选择公布漏洞,给出的白皮书也很详细。CTS只给了AMD不到24小时时间反应,‘白皮书’也只有大概介绍,没有Proof of concept,没有用例。技术信息为零。CTS的理由也只是为了保证安全。”

在他的介绍中,我们了解到:CTS联合创始人里有个叫Yaron Luk-Zilberman的,是NineWells Capital对冲基金的创始人,和股票市场有直接的利益联系。CTS位于以色列,2017年才成立,之前没有任何人听说过的公司。他们网站的dislaimer也说明,发布的内容不一定属实,还可能涉及利益交换。

据悉,在公布漏洞之前,他们花了一天的时间建立了一个网站,名为amdflaws.com。而且注册第二天,该公司就把漏洞发布出来。同时,该网站2月22日在godaddy注册,注册还是用的代理,这样做是为了隐藏身份。

同时,这名Lexington的网友还提出,CTS发布的一些内容还未经任何第三方证实。

因此,天极网将持续关注此次事件的发展进程!

最新资讯

热门视频

新品评测

X

X

微博认证登录

微博认证登录

QQ账号登录

QQ账号登录

微信账号登录

微信账号登录