锐捷大数据安全平台:用“降维攻击”解决安全管理效率问题

- +1 你赞过了

【天极网网络频道】作者: 集美大学网络中心 薛芳

当前,信息化已经成为教育行业不可或缺的臂助,作为一名本科院校负责网络安全的技术老师,肩负的责任与使命可想而知。

过去:辨明网络威胁只能“碰运气”

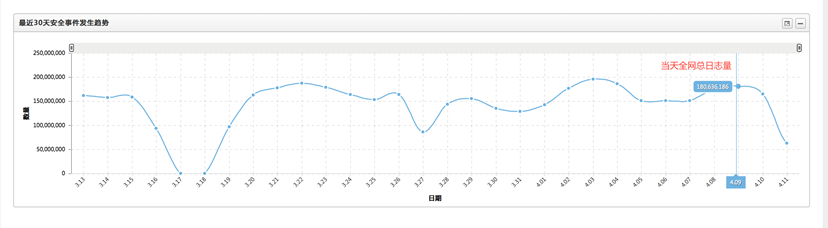

当我每天面对由安全运维诞生的海量数据,内心的压力是非常大的。理论上,这些数据中隐含着潜在的网络威胁,我们需要对全网安全数据实时分析去规避和预警安全问题,但实际工作中,每每看到学校每天上亿条网络安全相关数据就很头疼。想一一分析,时间、人力、技术等各方面条件都不允许,不去理会又担心潜藏的问题。最终我只能像很多运维人员一样,不定期地导出一些数据发给各自安全设备厂商,分析后再汇总起来。但单台设备数据如果不跟资产、网络环境互相验证的话,往往也得不到什么特别有用的信息,而且时效性也很差,等分析出结果网络攻击和入侵或许已经完成。因此这种方式的安全管理常常沦为“鸡肋”,效率较低,察觉网络攻击也只能靠“碰运气”。

实际上,在当前网安全设备相对比较丰富的情况下,安全管理的核心问题已经逐步从建设变为使用。就像大家都认为需要更快的一匹马时,福特却发明了汽车一样,就在大家都沉浸在加人、堆设备等常规安全加固手段时,我校接触到了一个全新的平台:锐捷大数据安全管理平台RG-BDS。和传统的方式不同,该平台借助最先进的大数据技术,用“降维攻击”的方式进行安全管理,从根本上解决了“碰运气”的问题。

现在:降维攻击”使安全态势尽现眼前

目前我校接入RG-BDS大数据安全分析平台的数据包括了服务器、网路设备、安全设备等44台,平均每天的日志量在1.8亿左右,开启的基于规则类和基于经验学习类分析模型有35个。

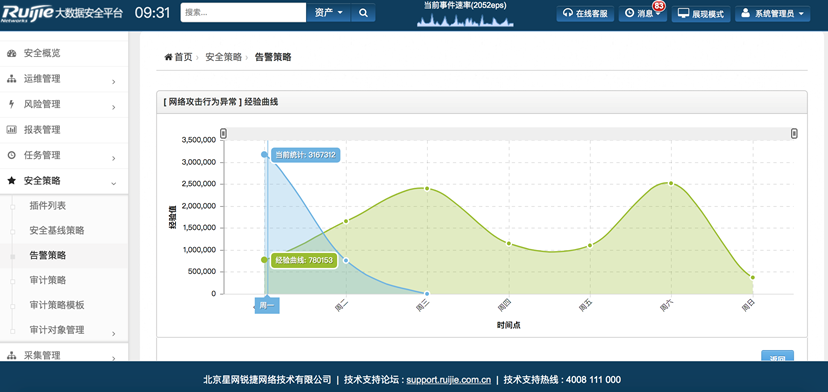

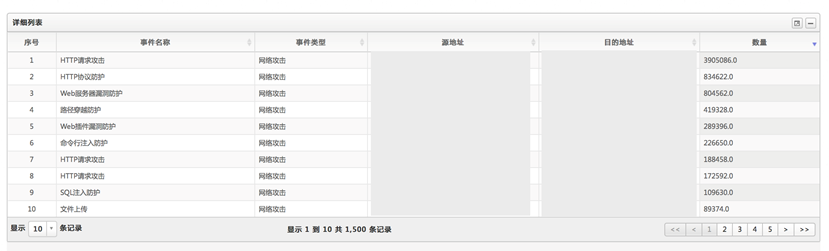

如何用大数据做到“降维攻击“?举一个例子,4月有一次平台上报出了归并次数200万+的“网络攻击行为异常”严重级别告警,目标为对外服务的网站群地址。

网络攻击行为异常的分析逻辑是基于经验学习,收集全网攻击日志至少4个周,绘制经验曲线并与实时曲线匹配,当超过300%阈值(可调)时触发告警1次,并不断追加统计。

经过BDS平台攻击源的统计发现主要来源于一个公网IP,类型包括各种web和网络攻击,验证攻击已经穿透WAF到达FW,但因没有接入服务器中间件日志,BDS平台无法感知服务器是否有异常。

经过查验确定服务器未有异常后,猜测要么是后门植入后未启动破坏,要么是网监部门善意检测,经验证后确实为网监IP,因数字峰会在福州所以需要统一检测。

虽然最终发现只是虚惊一场,但换个角度来看,如果这是真正的攻击且没有BDS的话,如何能从每天1.8亿的数据里检测出这几百万个相较于往常的异常攻击并定位攻击源。这类攻击模型确实比较适合教育网站等受到常态性攻击的场景,通过相较以往的异常变量去触发告警。

大数据让“主动防御”在路上

大数据与安全的结合能够大幅提升网络安全管理效率,去做一些之前只能存在于理论的真正的主动防护。在主动防御方面我们也梳理了具体的使用场景,希望依靠BDS去解决更多实际的问题,这里也给大家做个参考。

大数据安全分析的优化包括了数据的接入、标准化以及模型的优化等,是个漫长和持续的过程,下一步会接入更多维度的数据去扩大分析方向,从而覆盖更多的安全管理场景。同时,也要针对BDS内置的模型进行学校环境匹配和精准度提升,并有针对性地自建一些适合我校管理需求的分析模型,以进一步提高安全管理的效率。由于锐捷BDS平台强大的功能可以比较好地支撑未来的规划,利用大数据与安全的碰撞,借“降维攻击”解决安全管理效率问题,我们已经在路上。

最新资讯

热门视频

新品评测

X

X

微博认证登录

微博认证登录

QQ账号登录

QQ账号登录

微信账号登录

微信账号登录